Chips espiões chineses podem ter sido encontrados escondidos em servidores de empresas dos EUA

Chips Espiões – Um relatório divulgado no último dia 4 de Outubro, informa detalhes significativos daquele que parece ser um dos maiores programas de espionagem corporativa e de hackers de hardware de um país.

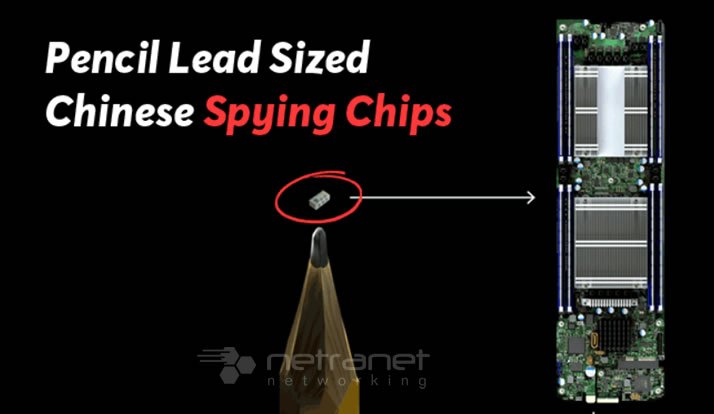

De acordo com o relatório publicado pela Bloomberg, um pequeno chip de vigilância, não muito maior que um grão de arroz, foi encontrado escondido nos servidores usados por quase 30 grandes empresas americanas, incluindo a Apple e a Amazon.

Os chips mal-intencionados, que não faziam parte das “motherboards” (placas mães) originais dos servidores projetados pela empresa norte-americana Super Micro, foram inseridos durante o processo de fabricação na China.

O relatório, baseado em uma investigação ultrassecreta de 3 anos nos Estados Unidos, afirma que grupos afiliados ao governo chinês conseguiram se infiltrar na cadeia de fornecimento para instalar minúsculos chips de vigilância em placas-mães que acabaram em servidores implantados por militares dos EUA, Agências de inteligência dos EUA e muitas empresas americanas como Apple e Amazon.

“A Apple fez a descoberta de chips suspeitos dentro dos servidores da Super Micro por volta de maio de 2015, depois de detectar problemas estranhos de atividades de firmware“, disse o relatório.

“Como os implantes eram pequenos, a quantidade de código que eles continham era pequena também. Mas eles eram capazes de fazer duas coisas muito importantes: dizer ao dispositivo para se comunicar com um dos vários computadores anônimos em outros lugares da Internet código e preparar o sistema operacional do dispositivo para aceitar este novo código“.

Os chips suspeitos de terem sido adicionados ajudaram o governo chinês a espionar as empresas americanas e seus usuários – basicamente um “hack de hardware” que, de acordo com a publicação, é “mais difícil de se identificar e potencialmente mais devastador, prometendo o tipo de espionagem que todas as agências de espionagem estão dispostas a investir milhões de dólares e muitos anos para conseguir“.

“Dependendo do modelo da placa, os chips variaram ligeiramente em tamanho, sugerindo que havia diferentes lotes“, disse o relatório.

A publicação afirma que a Apple e a Amazon encontraram esses chips em suas placas-mãe de servidor em 2015 e reportaram isso às autoridades dos EUA, embora tanto a Apple quanto a Amazon refutem fortemente as alegações.

Apple, Amazon e Super Micro negam a veracidade do relatório da Bloomberg

A Apple disse à Bloomberg que a empresa nunca encontrou chips maliciosos, “manipulações de hardware” ou vulnerabilidades propositadamente instaladas em nenhum de seus servidores, ou “teve algum contato com o FBI ou qualquer outra agência sobre um incidente desse tipo”.

A Apple encerrou seu relacionamento com a Super Micro em 2016. Segundo sua melhor estimativa, a Apple disse que os repórteres da Bloomberg confundiram a história com um incidente relatado em 2016 no qual a empresa encontrou um driver infectado em um único servidor Super Micro em um de seus laboratórios.

“Embora não tenha havido alegação de que os dados dos clientes estavam envolvidos, levamos essas alegações a sério e queremos que os usuários saibam que fazemos todo o possível para proteger as informações pessoais que nos confiam“, diz a Apple. “Também queremos que eles saibam que o que a Bloomberg está informando sobre a Apple não é verdade“.

A Amazon também diz que é “falso” que a empresa saiba de “um comprometimento da cadeia de suprimentos” ou “servidores contendo chips maliciosos ou modificações em datacenters baseados na China”, ou que “trabalhou com o FBI para investigar ou fornecer dados sobre hardware malicioso”.

Enquanto isso, a Super Micro e o Ministério de Relações Exteriores da China também negaram veementemente as descobertas da Bloomberg. Aqui você pode encontrar uma lista completa de declarações oficiais da Amazon, Apple, Supermicro e Ministério das Relações Exteriores da China.

Tem algo a dizer sobre este artigo? Comente abaixo ou compartilhe conosco no Facebook, Twitter ou no nosso LinkedIn.

Leia também: A prevenção de perda de dados (DLP) tradicional está morrendo?