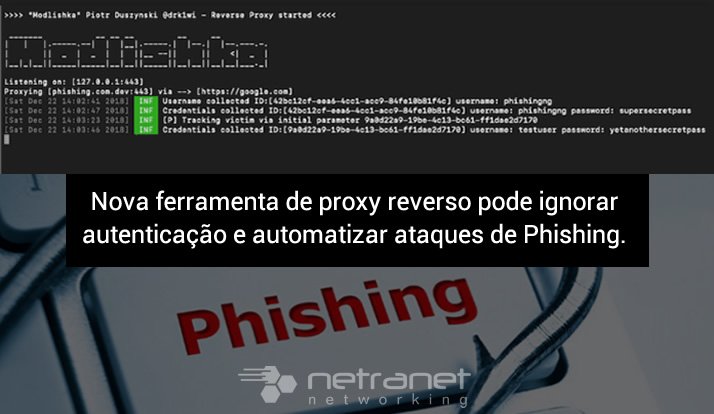

Segurança da Informação – Uma nova ferramenta de proxy reverso chamada Modlishka pode facilmente automatizar ataques de phishing e ignorar a autenticação de dois fatores (2FA) – e está disponível para download no GitHub.

O pesquisador de segurança polonês Piotr Duszynski lançou a ferramenta apenas algumas semanas para o novo ano.

Como observado pelo ZDNet, Duszynski iniciou o projeto em 2018 com o objetivo de escrever “uma ferramenta fácil de usar que eliminaria a necessidade de preparar modelos de páginas da Web estáticas para todas as campanhas de phishing que eu estava realizando”.

Ele certamente teve sucesso. Modlishka – a pronúncia em inglês da palavra polonesa para mantis – é um proxy reverso modificado para lidar com o tráfego entre páginas de login legítimas e ataques de phishing.

Enquanto as vítimas recebem conteúdo autêntico, todo o tráfego é roteado através do servidor Modlishka, dando aos agentes de ameaças à capacidade de coletar tokens de 2FA e criar sessões de usuários autenticados.

Como resultado, os invasores não precisam implantar nenhum site de modelo clonado; se eles tiverem um certificado TLS (Transport Layer Security) válido, os usuários normalmente não são mais sábios.

Problemas potenciais na estrada

Esta nova ferramenta de bypass 2FA é problemática por vários motivos. Primeiro, é automatizado e leve – desde que os invasores possam falsificar efetivamente os domínios de destino, há poucas chances de que o truque seja detectado.

De acordo com Duszynski, enquanto algumas defesas – como código JavaScript ofuscado ou atributos de tags de segurança HTML – exigem ajustes manuais, ambos são “totalmente suportados pela ferramenta e também serão melhorados nos lançamentos futuros”.

Outra grande preocupação é que Duszynski lançou seu código como open source no GitHub. De acordo com a SCMagazine , Duszynski disse que colocou a ferramenta no GitHub como uma forma de preparar melhor os testadores de penetração e melhorar os engajamentos da equipe vermelha, e ele não suporta nenhum uso malicioso da ferramenta.

No entanto, dado um recente relatório da Anistia Internacional que observa um aumento em ataques de autenticação de dois fatores patrocinados pelo estado, bem como o surgimento de “script kiddies” procurando por kits de malware pré-desenvolvidos on-line, o Modlishka provavelmente se tornará popular entre os agentes de ameaças.

Enquanto Duszynski argumenta convincentemente, dizendo que “sem uma prova de conceito que realmente comprove o ponto, o risco é tratado como teórico e não são tomadas medidas reais para resolvê-lo adequadamente”, esse tipo de distribuição pública está fora o escopo normal da avaliação de vulnerabilidade.

Fortalecer seus métodos de autenticação de dois fatores

Nem tudo é má notícia: embora os métodos de autenticação de dois fatores, como SMS ou códigos únicos, sejam suscetíveis ao Modlishka, os padrões emergentes, como o segundo fator universal (U2F), permanecem seguros.

Isso é apoiado por especialistas em segurança como Dustin Heywood, da IBM X-Force Red, que recomenda usar 2FA sempre que possível, mas sugere ignorar códigos SMS para aplicativos autenticadores ou outras opções mais seguras.

Tem algo a dizer sobre este artigo? Comente abaixo ou compartilhe conosco no Facebook, Twitter ou no nosso LinkedIn.

Leia também:

- Segurança da Informação – Vulnerabilidade crítica em dispositivos CISCO expõe milhares de redes de pequenas e médias empresas.

- Segurança da Informação – Como proteger sua empresa do próximo ataque virtual.

- Segurança da Informação – Novas falhas de escalonamento de privilégios Systemd afetam a maioria das distribuições Linux.

- Segurança da Informação – Trojan de roubo de informações MobSTSPY se torna global com o Google Play.

- Segurança da Informação – Código malicioso Rogue Developer infecta amplamente o módulo NodeJS para roubar bitcoins.

- Segurança da Informação – Como um ataque tipo SamSam acontece e o que você pode fazer para prevenir.

- Segurança da Informação – O que é Confiança Zero? Proteja a Transformação Digital.

- Segurança da Informação – Como proteger uma rede corporativa, servidores e estações de trabalho.

- Práticas recomendadas de segurança física de um Data Center.

- Ransomware Ryuk surge em campanha altamente segmentada e altamente lucrativa.

- Pesquisadores desenvolveram Malware Furtivo com Inteligência Artificial.

- Monitoramento Contínuo de Segurança da Informação para combate a ameaças contínuas.